قائد الحرس الثوري الإيراني: لسنا قلقين من الحرب ولن نتراجع

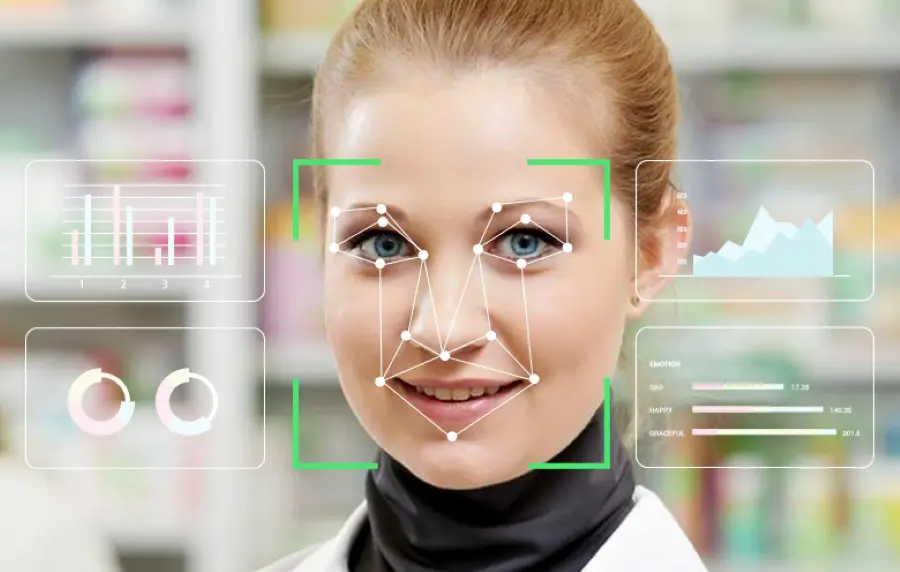

أصبح انتشار تقنية التعرف على الوجه ملحوظًا بشكل كبير، نظراً لتطورها السريع وتعدد تطبيقاتها التي تشمل الأمن والهواتف الذكية والمدفوعات الرقمية والعديد من القطاعات الأخرى.

وتعتمد التقنية على استخدام البرمجيات والذكاء الصناعي لتحليل وتحديد هوية الأشخاص من خلال ملامح وجههم عن طريق معالجة متقدمة للصور والبيانات "البيومترية" للتعرف على بصمة الوجه، ومقارنتها بقاعدة بيانات تحتوي على الملايين من الوجوه.

وعلى الرغم من أن التقنية تُعد من الأدوات المهمة في تعزيز الأمان والكفاءة، إلا أنه يجب أن يتم تنظيم استخدامها بعناية لضمان حماية حقوق الأفراد وخصوصيتهم.

يتم أولًا التقاط صورة للوجه باستخدام كاميرا رقمية أو كاميرا فيديو، التي يمكن أن تكون ثابتة أو تعمل على أساس المسح المتحرك لتحديد الوجه في مجموعة من الأشخاص أو البيئة.

وبعد ذلك يتم استخدام خوارزميات لاكتشاف الوجه داخل الصورة، حيثُ يتم في هذه المرحلة، تحديد المكان الذي يوجد فيه الوجه داخل الصورة سواء كان شخصًا واحدًا أو أكثر.

وبعد تحديد الوجه، يتم تحليل ملامحه باستخدام تقنيات متقدمة، وتشمل الملامح الرئيسة التي يتم تحليلها المسافة بين العينين وحجمهما وشكل الأنف والفم وتحديد موقعهما بالنسبة للعينين والهيكل العظمي للوجه.

ويتم بعد ذلك استخدام تلك الملامح كبيانات بيومترية لإنشاء نموذج فريد من الرياضيات، الذي يمثل وجه الشخص، وبعد ذلك يتم مقارنة هذه السمات مع قاعدة بيانات تحتوي على سمات وجوه لأشخاص مسجلين مسبقًا، ويمكن أن يتم ذلك من خلال البحث في قاعدة بيانات ضخمة تحتوي على صور لأشخاص مختلفين.

وتستخدم الأنظمة خوارزميات البحث المتقدم للعثور على أقرب تطابق بين النموذج الجديد والصور المخزنة في قاعدة البيانات، وبعد إتمام عملية المقارنة، تُعرض النتيجة سواء كانت تطابقًا أو عدم تطابق، وإذا تم التعرف على الشخص، يمكن تفعيل العمليات المرتبطة بالتقنية مثل فتح جهاز أو السماح بالوصول إلى مكان معين.

وأصبحت تقنيات التعرف على الوجه جزءًا أساسيًا في العديد من التطبيقات مثل الأمن والمراقبة، وفتح الهواتف الذكية، والمدفوعات الرقمية وفتح الأبواب والتحقق من الهوية وغير ذلك.

وعلى الرغم من أن هذه التقنيات توفر راحة وأمانًا في بعض الأحيان، إلا أنها تحمل مجموعة من المخاطر والتحديات، وأبرزها:

يمكن أن تؤدي تقنيات التعرف على الوجه إلى مراقبة دائمة للأفراد دون علمهم أو موافقتهم، مما يشكل انتهاكًا للخصوصية الشخصية.

يمكن أن تُخزن الصور والبيانات البيومترية في قواعد بيانات ضخمة، مما يعرض الأفراد للخطر في حال تم تسريب البيانات أو استخدامها بطرق غير قانونية.

في حالة حدوث اختراق للأنظمة أو تسريب للبيانات، يمكن أن تُستخدم صور الوجوه المسروقة لأغراض غير قانونية مثل الاحتيال المالي أو انتحال الهوية.